Auf Reisen kommt es in vielen Situationen immer wieder vor, dass wir VPN benötigen. Sei es aus Sicherheitsgründen oder um auf Netflix & Co. zugreifen zu können. Andererseits jedoch auch, um geblockte Inhalte in solchen Ländern ansehen zu können, die bei uns selbstverständlich zugänglich sind. Leicht macht man es sich, mit einem kommerziellen VPN-Anbieter.

Gegen eine mehr oder minder geringe Gebühr, hab ich keinen Aufwand und VPN, teilweise auch kostenlos. Leider haben Recherchen von Journalisten immer wieder aufgedeckt, dass einige VPN Anbieter mit dem Datenschutz völlig gegen die eigenen Aussagen zuwider handeln. Schließlich weiß der VPN Anbieter sehr wohl, welche Apps ihr nutzt und welche Webseiten ihr aufruft. Diese Daten wurden in der Vergangenheit auf Nachfrage immer wieder an Ermittlungsbehörden anderer Länder weitergegeben, wenn es die eigenen Staatsbürger betrifft.

Da wir gerne unabhängig von Anbietern sind, haben wir schon lange unseren eigenen IPsec VPN und OpenVPN Server. Von der Einfachheit und der Geschwindigkeit in allen Belangen, hat uns am meisten der WireGuard VPN Server überzeugt. Schnell, leicht einzurichten und fix im Verbindungsaufbau und der Datenübertragung.

Inhalt

- Eigenes VPN, so einfach?

- Einrichtung von WireGuard Server an Brume 2

- DynDNS an Brume 2 einrichten

- DynDNS an FRITZ!Box mit MyFRITZ! einrichten

- Einrichtung von WireGuard Server an FRITZ!Box (mit FRITZ!OS >=7.5)

- WireGuard VPN an Clients einrichten (Smartphone, Tablett, Computer)

- Fazit

- Häufig gestellte Fragen (FAQ)

Eigenes VPN, so einfach?

Beispielsweise bringt eine FRITZ!Box die VPN-Funktion von Haus aus schon mit, sofern man einen IPv4-Anschluss hat. Wer es eingerichtet bekommt, fährt damit sehr gut, warum nicht? Reicht die Geschwindigkeit nicht aus oder ist ein NAS mit OpenVPN Server doch nicht so leicht zu realisieren, lohnt sich ein Blick auf WireGuard VPN. Wenn die FRITZ!Box die FRITZ!OS Version 7.5 unterstützt, bringt der Router auch WireGuard von Haus aus mit und es wird kein zusätzliches Gerät mehr notwendig!

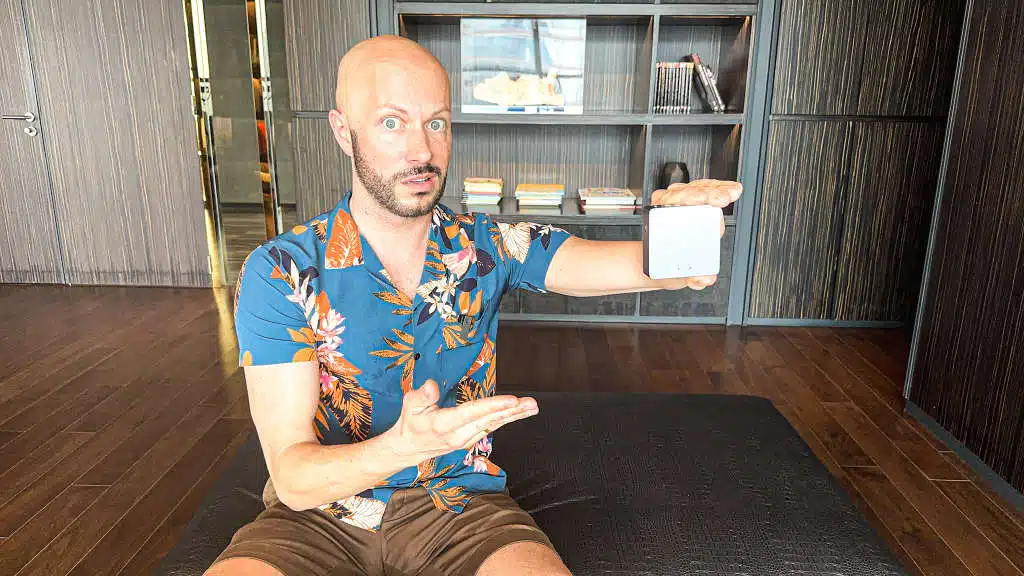

Lange Zeit hatten wir Brume im Einsatz, da sich VPN bei uns jedoch zum absoluten Standard etabliert hat, läuft bei uns ein eigener Debian Server mit WireGuard. Demnächst wird nach erscheinen der Firmware diese Rolle von unserer UniFi DreamMachine Pro übernommen. Für all diejenigen, die keine FRITZ!Box haben und ein extrem leicht einzurichtendes und schnelles Gerät suchen, kann ich Brume 2 empfehlen. Bei GL.iNet Brume 2 liegt der maximale Durchsatz bei 355 Mbit/s und damit bei 44,375 MB/s. Dieser Wert übersteigt bei meinem Internetanschluss den Upload und der Flaschenhals ist somit mein Internetanbieter.

Wer nur alleine VPN nutzen möchte oder keine hohe Bandbreite benötigt, kann durchaus einen Mango oder Creta zu Hause als WireGuard VPN Server auf die gleiche Weise installieren. Alternativ für technisch versierte, immer der Weg über den Linuxserver, NAS oder andere Router (z. B. OpenWRT Router).

Einrichtung WireGuard VPN Server Brume 2

Die Einrichtung der GL.iNet Geräte geht bei allen gleich von statten. Mit Strom versorgen und den WAN-Port mit dem eigenen Router an LAN oder einem Switch verbinden. LAN-Port des Brume 2 an den LAN-Port des Computers und im Browser 192.168.8.1 eingeben. Nun noch die Sprache auf Deutsch stellen, Passwort vergeben und in der Übersicht ist eine erfolgreiche Internetverbindung via DHCP und Kabel hergestellt worden.

Dieser Schritt ist genauso einfach, wie den WireGuard VPN Server unter VPN zu aktivieren. In der Regel ist die vorgeschlagene 10.0.0.1 IP für den Server und der Standardport 51820 UDP nicht störend und kann so belassen werden. Am Router zu Hause, welcher die Internetverbindung herstellt, ist eine DHCP-Adressreservierung für den MT2500A, wie der Brume 2 heißt, einzustellen. Gleichfalls eine Portweiterleitung des UDP-Port 51820 an die fest vergebene IP-Adresse des Brume 2.

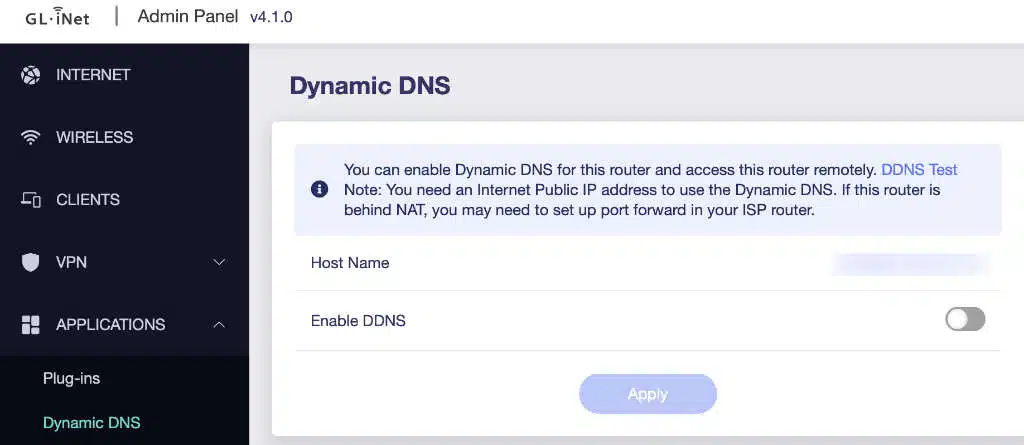

DynDNS an Brume 2 einrichten

An einem privaten Internetanschluss wird in der Regel jede Nacht eine sogenannte Zwangstrennung durchgeführt und damit eine neue öffentliche IP-Adresse zugeordnet. Damit soll der Betrieb von Servern und Angriffe erschwert werden. Allerdings schafft DynDNS hier eine Abhilfe und weißt dem kostenlosen DynDNS Hostnamen jeweils die aktuelle IP-Adresse zu. Damit kann auch völlig legal ein WireGuard VPN Server am privaten Anschluss betrieben werden. Wer noch kein DynDNS hat, aktiviert dies einfach im Brume 2 und bekommt kostenfrei die Device ID auf der Unterseite um .glddns.com ergänzt. Beispielsweise lautet der Hostname dann: f3234.glddns.com – nicht schön, aber muss auch nicht leicht zu merken sein. Darunter ist dann der WireGuard Server stets erreichbar, einfacher kann es gar nicht sein.

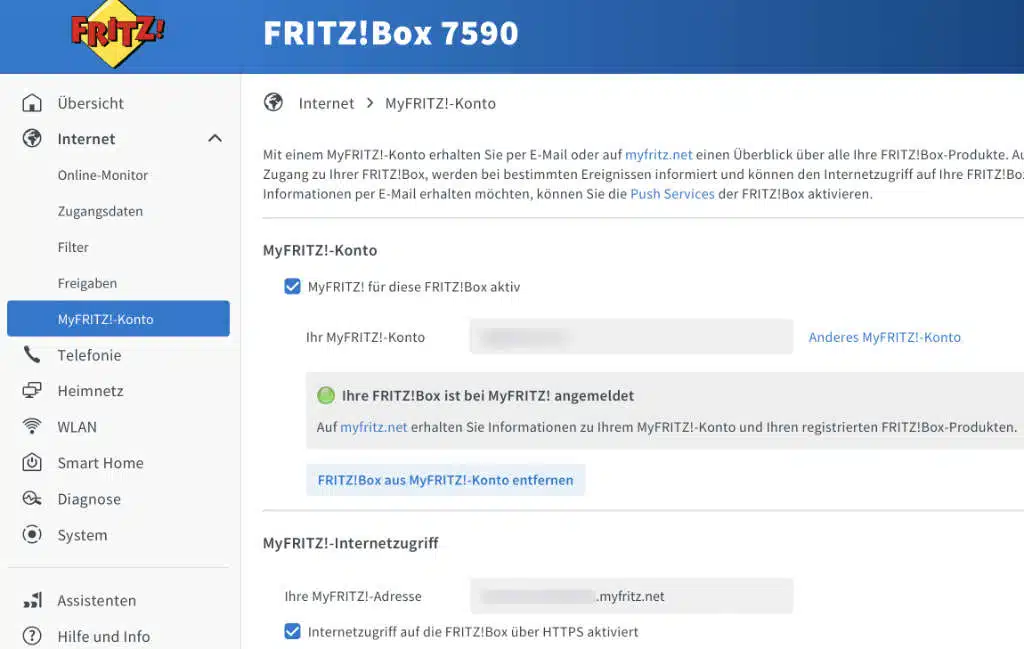

DynDNS über MyFRITZ!

Allerdings wird es für Nutzer einer FRITZ!Box und integriertem WireGuard ab Firmware 7.5 noch einfacher. Zuerst aktiviert ihr unter Internet, MyFRITZ!-Konto dieses, respektive folgt dem Einrichtungsassistenten hierfür. Anschließend erhaltet ihr eine ID, welche um .myfritz.net ergänzt wird. Aus der ID dsbyttvde wird also dsbyttvde.myfritz.net und hierrunter ist nun der WireGuard VPN Server erreichbar, auch nach jeder Zwangstrennung durch den Internetprovider. Das funktioniert völlig automatisch und ihr braucht euch weder im Falle von DDNS durch GL.iNet, noch durch den MyFRITZ! Dienst oder jeglichen anderen DynDNS-Anbieter zukünftig um etwas dahingehend kümmern.

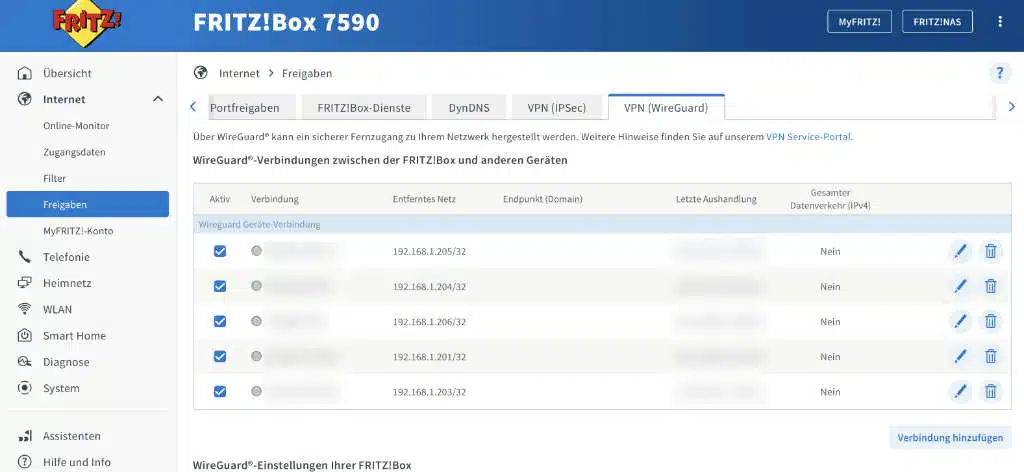

Einrichtung von WireGuard Server FRITZ!Box

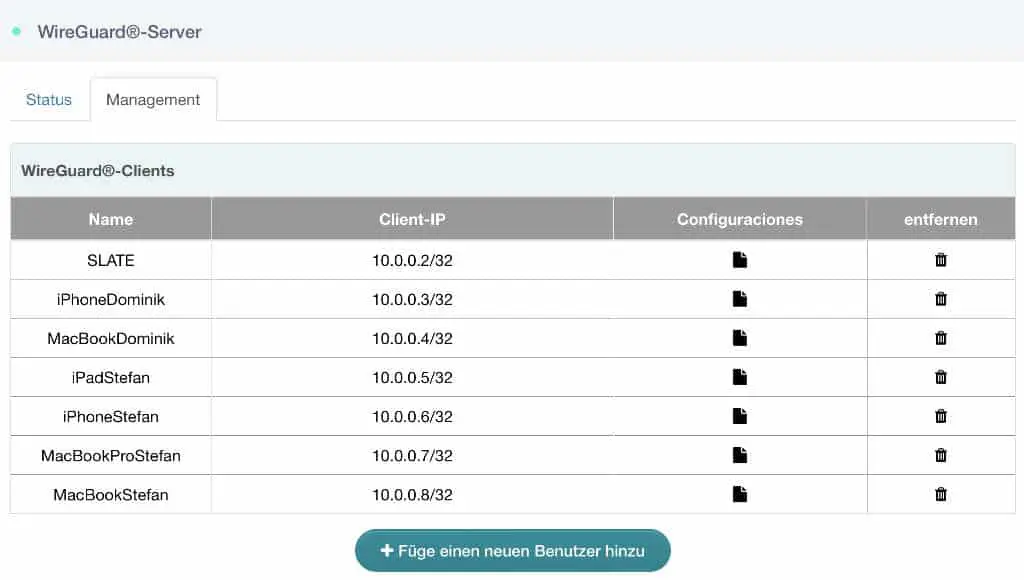

Nachdem ihr DynDNS über den FRITZ!Box Dienst MyFRITZ! eingerichtet habt, geht es im Punkt Internet auf Freigaben und den Reiter VPN (WireGuard). Dort klickt ihr auf Verbindung hinzufügen und wählt im Assistenten Vereinfachte Einrichtung und weiter. Dabei empfehle ich einen sprechenden Namen für die Verbindung, damit diese später identifiziert werden kann. Genauso wie bei Brume 2, muss für jedes Gerät eine Verbindung angelegt werden. Somit nutze ich z. B. MacBook Dominik oder iPhone Stefan als sprechenden Namen. Im weiteren Dialog des Assistenten findet ihr nun den QR-Code, ich empfehle diesen als Screenshot zu speichern und ebenfalls die Konfigurationsdatei herunterzuladen.

Schließlich ist es für Computer notwendig, diese Konfigurationsdatei zu importieren und keinen QR-Code zu scannen. Zumindest ist mein MacBook und die WireGuard App dazu momentan noch nicht in der Lage. Abschließend werdet ihr noch darauf hingewiesen, dass die Zugangsdaten aus Sicherheitsgründen nicht noch einmal angezeigt werden können. Ergo, Screenshot und Konfigurationsdatei herunterladen!

Smartphone & Computer einrichten

Für Smartphones und Tablets findet sich die WireGuard App kostenlos in den jeweiligen Stores. Für Windows, Mac und Linux, stellt der Programmierer das Programm jeweils ebenfalls kostenfrei zum Download zur Verfügung. Was grundsätzlich auffällt ist, die Apps gewinnen keinen Schönheitspreis, sie sind einfach gehalten und auf das Notwendigste beschränkt. Reicht also völlig aus, um den Zweck eines sehr schnellen VPNs zu erfüllen.

Jedes Gerät muss in der Oberfläche einzeln angelegt werden. Die Konfiguration lässt sich über entsprechendes Symbol aufrufen und mit der Kamera und QR-Code scannen oder via Text mit Copy & Paste in die Anwendung einfügen. Alternativ die Konfigurationsdatei importieren. Wichtig ist, dass ihr im Falle von anderen als mir genannten DynDNS Anbietern in der Konfiguration unter Peer, Endpoint / Endpunkt die IP-Adresse falls dort vorhanden gegen den DynDNS-Hostnamen tauscht. Beispielsweise habt ihr meindyndns.homedns.org als Hostnamen, so steht unter dem Endpunkt meindyndns.homedns.org:51820 .

Letztendlich ist die Konfiguration jeweils fertig, lediglich die öffentliche IP-Adresse muss gegen den DynDNS Hostnamen ausgetauscht werden. Am Smartphone die Verbindung editieren und unter Peer, Endpoint DynDNS.:51820 eintragen. Beispielsweise: f2341.glddns.com:51820 . Bei der FRITZ!Box ist dies nicht notwendig, die Konfiguration welche über den QR-Code übermittelt wird, ist korrekt. AVM hat es hier richtig gemacht und den DynDNS Hostnamen direkt in der Konfiguration übernommen.

Gleiches gilt im Text für die Computer in der Textkonfiguration und JSON für den WireGuard Client bei GL.iNet Geräten. Im Anschluss lässt sich eine VPN-Verbindung aufbauen und nun über den eigenen Internetanschluss zu Hause surfen. Ein englischsprachiges Dokument zur Einrichtung, stellt GL.iNet hier bereit. Letztendlich haben wir bei den WireGuard Apps eingestellt, dass grundsätzlich immer eine VPN-Verbindung bei WLAN aufgebaut werden soll, vollautomatisch. Ausnahmen von WLANs haben wir definiert, unser WiFi zu Hause, das WiFi unseres GL.iNet Slate AX Reiserouters und die SSIDs von Airlines. Somit stellen wir sicher, dass immer eine VPN-Verbindung in fremden WLAN Netzwerken aufgebaut wird.

Kleiner Tipp: Sollte in einem Hotelnetzwerk das Captive Portal, also die Anmeldemaske mit Nachname und Zimmernummer nicht aufgehen, einfach in der WireGuard App VPN kurz komplett deaktivieren. Anschließend noch einmal dem Hotel WLAN beitreten, sich am Captive Portal authentifizieren und anschließend VPN wieder aktivieren. Dies war nur in sehr seltenen Fällen bei uns notwendig.

- 【Kompatibel mit über 30 VPN-Dienstanbietern】 Vorinstalliert mit OpenVPN und WireGuard. OpenVPN-Geschwindigkeiten von bis zu 150 Mbit/s; WireGuard erreicht Geschwindigkeiten von bis zu 355 Mbit/s. ***KEINE WLAN-Funktion***

- 【Vollständiger Schutz für Ihr Netzwerk】 Cloudflare-Verschlüsselung wird zum Schutz der Privatsphäre unterstützt. Unterstützte Sicherheitsprotokolle IPv6. (Um die IPv6-Funktion zu aktivieren, greifen Sie bitte auf das Admin-Panel -> NETZWERK -> IPv6 zu.)

Fazit

Letztendlich liegt es am eigenen Anspruch und der Anwendung, welche Art von VPN zum Einsatz kommt. Wer mit kostenlosen VPN-Anbietern und den Risiken einverstanden ist, kann damit seinen Zweck erfüllen. Ist der kommerzielle Anbieter mit einer monatlichen Gebühr die richtige Wahl, so kann sich jeder dafür entscheiden und weiß sehr wohl, dass im Falle eines Falles die persönlichen Daten und Nutzerdaten weitergegeben werden.

Mit dem Brume 2 haben wir es in sehr kurzer Zeit und wenig administrativem Aufwand äußerst leicht geschafft, falls keine FRITZ!Box mit OS Version 7.5 vorhanden ist Wer einen Linuxserver hat oder technisch versiert einen WireGuard VPN Server integrieren kann, sollte unter Umständen diesen Weg gehen. An erster Stelle stand für uns die problemlose und schnelle Einrichtung, sowie der äußerst fixe Betrieb hinsichtlich Verbindungsaufbau und Datenübertragung. Welcher Weg auch immer gewählt wird, uns ist es lieber, unser Internetanbieter in Deutschland kennt unser Surfverhalten zu den Bedingungen der deutschen Gesetzgebung, als ein Hotel IT-Administrator irgendwo auf der Welt. Schlechte Erfahrungen haben wir genug gemacht, da soll es an der Einrichtung von einem VPN Server definitiv nicht scheitern.

FAQ zu VPN und WireGuard

Ist VPN legal?

- Ja! In der Regel ist VPN legal, prüft dennoch die Gesetze in den Reiseländern

- Teilweise ist es nur für geschäftliche Zwecke legal

- Einige Länder verbieten VPN um Sperren zu umgehen, z. B. Dating Apps oder Webseiten die dort illegal sind

- Da eine VPN-Verbindung nach Hause aufgebaut wird, ist ein Drittanbieter nicht involviert!

- VPN wird von uns nicht genutzt, um illegale Aktivitäten zu verbergen

- Dank VPN kann weder Hotel IT, noch lokale Behörden sehen, was unsere Internetaktivitäten sind

- Wer vor hat anonym zu surfen, ist mit VPN und TOR gut beraten

- Wir raten vor genauer Prüfung der Gesetze, in einigen Ländern gilt die Schuldvermutung, ihr müsst dann eure Unschuld beweisen!

Warum WireGuard VPN und nicht IPsec oder OpenVPN?

WireGuard ist einfach einzurichten und Hauptgrund ist der enorm schnelle Datendurchsatz. Insbesondere im Vergleich zu IPsec und OpenVPN zeigt sich, dass WireGuard deutlich die Nase vorn hat.

Ist ein VPN wirklich sinnvoll?

Letztendlich muss das jeder selbst entscheiden für sich. Auf Reisen möchte ich nicht, dass die Hotel IT Mitarbeiter wissen, auf welchen Webseiten ich surfe. Die Gefahr, dass Daten von einem Hacker im unverschlüsseltem Hotelnetzwerk abgefangen werden ist meiner Ansicht zwar gering, aber da. Schließlich werden alle Daten zwischen den Geräten, die mit dem offenen WiFi des Hotels übermittelt werden völlig unproblematisch mit wenig Aufwand abfangbar. Daher halte ich es für absolut sinnvoll, wenn zumindest der Betreiber eines offenen WLANs (auch Flughafen, Flughafen Lounge oder Café) nicht wissen muss, dass ich gerade mit einer Onlinedatingapp mit jemandem schreibe oder mir Filme auf bestimmten Webseiten ansehe.

Ist ein VPN kostenlos?

Kommerzielle Anbieter, von denen ich dringend abrate, sind kostenpflichtig. Das eigene VPN mit einer FRITZ!Box, einem Router, mit GL.iNet Brume 2 und anderen Geräten, auch eigenen Servern zu betrieben ist vollkommen kostenlos.

Wann bekommt man die Platin American Express?

Nach Kartenerhalt und einem Umsatz von mindestens 5.000 Euro innerhalb der ersten 6 Monate mit Ihrer Karte erhaltet ihr die 50.000 Membership Rewards Punkte gutgeschrieben.

Welche VPN ist das beste?

In den letzten zwei Jahren haben wir konsequent in allen fremden WiFi-Netzwerken vollautomatisch von allen Geräten unsererseits eine WireGuard VPN Verbindung nach Hause aufgebaut. Meiner Meinung nach ist WireGuard VPN als eigener Server das beste VPN und auch das günstigste VPN, vor allem, weil man unabhängig von Drittanbietern ist.

Welche Nachteile hat VPN?

Ganz klar, es gibt minimale Verzögerungen, aufgrund der Verschlüsselung der Daten und da der gesamte Datenverkehr über WireGuard VPN zu Hause läuft. Ich mache grundsätzlich einen Speedtest ohne VPN um festzustellen, wie schnell ist das WLAN meines Hotels oder meiner Airport Lounge. Damit kenne ich die Grenze, was mir als Kunde angeboten wird. Mit aktiviertem VPN bin ich meist 1-2 Mbit/s Sekunde unter diesem Wert, was gerade mal 0,125 MB/s bzw. 0,250 MB/s entspricht. Absolut zu vernachlässigen für die Vorteile, die das WireGuard VPN mit sich bringt. Zudem kostet es ein wenig mehr Leistung, was bei Smartphones, Laptops oder Tabletts eine minimal verkürzte Akkulaufzeit mit sich bringt.

Wann sollte man VPN nutzen?

Wir nutzen VPN grundsätzlich immer in fremden WLANs oder fremden Netzwerken, das haben wir an der WireGuard VPN App genau so konfiguriert. Lediglich im Flugzeug geht das leider nicht, da zu langsam. Bei der Nutzung im Mobilfunknetz verzichten wir darauf und nehmen alle genannten Nachteile in Kauf, dass der Mobilfunkanbieter weiß, welche Seiten wir aufrufen und welche Apps auf welche Daten zugreifen. Grund hierfür ist, dass es schlichtweg im Mobilfunkbetrieb mit aktiviertem WireGuard VPN beim iPhone zu mehr als 25% zusätzlichem Energiebedarf führt und die Batterielaufzeit dadurch zu gering für uns ist.

Warum ist VPN verboten?

Abgesehen von China und ggf. weiteren Ländern ist VPN nicht verboten. Jedoch findet sich gerade in großen Hotelketten Chinas der Hinweis, dass der Einsatz von VPN gesetzlich verboten ist. Deshalb gilt laut Chinas Ministerium für Industry und Information Technology (MIIT) als Verbrechen. Ebenfalls hat Russlands Präsident Wladimir Putin einen Gesetzentwurf unterschrieben, der eine Benutzung eines VPNs untersagt. Damit soll die Zensur effizienter werden. In beiden Ländern ist der Grund des Verbots die Kontrolle durch den eigenen Zensurapparat und die Firewall. Es soll schlichtweg kontrolliert werden, auf welche Webseiten Menschen im Land zugreifen dürfen und auf welche nicht, gleiches gilt für die Apps, auch wenn diese beispielsweise in Deutschland installiert und vor Ort genutzt werden wollen. Dies würde ohne VPN nämlich nicht funktionieren, mit VPN schon – daher ist es verboten.

Wie funktioniert WireGuard VPN?

Erstens arbeitet WireGuard als Peer-to-Peer-Protokoll verbindungslos und ausschließlich über UDP. Deshalb realisiert WireGuard VPN die Verbindung zwischen zwei Peers über einen einzelnen, frei wählbaren UDP-Port.

Was ist besser OpenVPN oder WireGuard?

WireGuard besteht aus nur ~4.000 Codezeilen und OpenVPN kommt mit ~600.000 Codezeilen daher. Deshalb ist WireGuard deutlich schneller als OpenVPN und ebenso weniger anfällig für Hackerangriffe.

Hallo Dominik

ich habe seit langem einen eigenen VPN Server mit WireGuard und Brume 1 laufen.

Bei Konfiguration eines Clients wie z.B. mein iPhone habe ich als DNS Server meine IP vom Router 192.168.178.1 (FritzBox) angegeben (Standardmäßig wird ja bei den Clients 64.6.64.6 vergeben), damit ich von außerhalb meines Heimnetzes Zugriff auf die Admin Oberfläche des Routers habe.

Funktioniert wunderbar. Komme von außerhalb des Netzwerks auf meinen Router und auch auf die Admin Oberfläche des Brume 1.

Jetzt wollte ich mit dem Brume 2 ein Upgrade meines VPN Servers Zuhause durchführen. Habe auch alles genau so gemacht wie du es in eurem Video erklärt hast.

Bei Brume 2 funktioniert das auch. Ich erreiche meine Admin Oberfläche des Fritz Router über die normale IP, wenn ich mit Brume 2 über VPN verbunden bin. Allerdings erreiche ich nicht mehr von außerhalb die Admin Oberfläche des Brume 2, die ja normal über 192.168.8.1 erreichbar wäre.

Beim Brume 1 hat das noch funktioniert. Was habe ich übersehen? Oder lässt der Brume 2 nicht zu, dass man von außerhalb auf Ihn zugreift?

Hallo Felix,

leider kann ich das aktuell nicht nachstellen, um Dir da eine Antwort drauf geben zu können. Wir haben ja schon länger erst einen Linux-WireGuard-VPN-Server in Betrieb gehabt und mittlerweile kann das schon fast ein Jahr unsere UniFi DreamMachine Pro. Aber Du bekommst ja eine IP aus dem WireGuard Netzwerks, z. B. aus 10.0.0.1/24. Hierbei wäre 10.0.0.1 ja Brume 2 und wenn Du diese, statt 192.168.8.1 eingibst, solltest auf der Oberfläche landen?!

Moin Moin Dominik,

Danke für das Video mit VPN Wireguard und den Fritzbox!

Ich habe da noch eine andere Idee!

Ich möchte die FB 7590 als vpn Server nutzen und einen gl inet mango als vpn Wireguard Client.

Meine Idee ist das ich so nur den gl inet im Hotel einbinden muss. Für meine Handys der Kinder benötige keinen wireguard Client auf den Handys.

irgendwie sollte dies doch möglich sein? Nur bekomme ich dies nicht zum laufen!

Könntest du mir da bitte Tipps geben wie ich da vorgehen sollte?

hallo Stephan,

ja, so haben wir es auch eingerichtet und war unproblematisch beim Slate AX, dass der sich für mit unserem VPN zu Hause verbindet und alle Clients ohne Client darüber surfen. Einzurichten war es ebenso einfach: https://yourtravel.tv/mini-reiserouter-mit-vpn-tor-gl-inet-slate-beryl-brume-w

Moin Dominik,

danke für die schnelle Antwort! Ja, genau wie du es in deinem Video ( aus deiner Antwort ) beschrieben hast, möchte ich es umsetzen!

Aber irgendwie bekomme ich es noch nicht zum laufen! Die Fritzbox 7590 wäre für mich fest gesetzt als Server Wiregard und als client eben ein Travelrouter ! ( Hier erstmal meinen Mango, da schon vorhanden )

Ich werde mir wohl erst mal einen guten Wein holen und es weiter versuchen!

Ich habe ja noch viel Zeit ! Ich bin da nicht so oft unterwegs! 😉

Danke für deine Informationen in deinen Beiträgen!

Hallo Dominik, ich hoffe Eure aktuelle Reise ist cool. Danke für die Erklärung!

Auf dem Laptop habe ich keine Admin Rechte, kann Software nicht installieren und die Registry nicht bearbeiten.

Was könnte ich ausprobieren? Ein Travel Router? Oder brauche ich bei der Verwendung der GLi Boxen gar nichts auf dem Client Device installieren?

Hallo Ben,

bei den Reiseroutern muss nichts installiert werden.

So der Wein ist zwar noch nicht ausgetrunken, aber ich habe es geschafft und eine VPN Verbindung mit Wiregard und einem GL lnet Router herzustellen!

Leider gehen nur die direkten Verbindung mit den privaten IPs durch den Router.

Alle anderen Verbindungen zu normalen Internet Seiten laufen nicht über die VPN Verbindung?!

Ich würde sehr dankbar sein, wenn mir einer eine Seite nennen könnte, wo ich mein Wissen um dieses Problem erweitern könnte!

Oder noch besser, wo ich ein Tutorial finde, wie man eine FRITZ!Box als Master und ein

gli-net Router als Wiregart Client einrichtet.

Gruß Stephan

Leider kenne ich jetzt keine Seite hierzu, die Dokumentation auf GL.iNet ist aber recht ausführlich. Du kannst in den Einstellungen angeben, dass der gesamte Traffic nur über VPN gehen soll, es gibt sogar einen VPN KillSwitch, der im Falle keiner VPN-Verbindung kein Internet zulässt. https://docs.gl-inet.com/router/en/3/tutorials/internet_kill_switch/

Diese Seite nur als Beispiel, die haben ein sehr umfangreiches Tutorial Portfolio.

Viele Grüße

Dominik

Hallo in die Runde,

zunächst einmal vielen Dank an Dominik für die tolle Anleitung und Eure Hinweise dazu.

Die Einrichtung des WG Servers an der Fritzbox, sowie des (in meinem Fall) GLi-Slate als Client hat auch soweit problemlos funktioniert. Anders als andere WG-Clients an der FB (wie beispielsweise iPhones, MacBook, etc.) leitet die FB den vom Slate ankommenden WG-Traffic allerdings nicht ins Internet durch. Es ist lediglich das lokale Netzwerk an der FB erreichbar.

Hat jemand eine Idee? Habe ich etwas übersehen? – Die Einrichtung sowohl des Slate als auch von MacBook & Co als WG-Clients gehen ja relativ problemlos von der Hand. Keine Ahnung, was ich dort verbockt haben könnte.

Hallo Dominik,

Vielen Dank für diesen Beitrag. Ich habe allerdings noch eine Frage, die im Großen und Ganzen aus den Erfahrungen mit kommerziellen VPN-Anbietern herrührt:

Sowohl bei Shark-VPN wie auch bei ein/zwei Anderen, die zzt. massiv beworben wird, hat sich bei mir (vor allem auf dem iPhone (ich nutze das iPhone 13 proMax mit allen jeweils aktuellen Upadates und auch bei den Apps wird darauf geachtet) jedesmal das Problem ergeben, dass das VPN das Handy zum einen kommplett ausgebremst hat (ich konnt aufgrund von Zeitüberschreitungen beim Landen keine Filme/YouTube mehr schauen, bei Apps, die mit persönlicher Anmeldung/Konto funktionieren, ließ sich die Anmeldung nicht mehr „durchführen“ und wenn ich meine Emails lesen wollte wurde es ganz problematisch: entweder musste ich den Text im Browser öffnen oder auf grafische Inhalte (selbst auch zugesandte Filme per Mail) verzichten. Hast Du von solchen Problemen bereits gehört und wenn ja, wird das Problem (ist bei meiner Freundin genauso aufgetreten – wir haben übrigens einen Telekom-Flatrate-Vertrag.

Zudem habe ich noch eine weitere Frage zum Thema Telefonie: Ich glaube Stefan hatte mal in einem etwa 2-3 Jahre alten Videobreicht erzählz, dass Ihr im Ausland nur über WLAN telefoniert und so im Ausland (ich glaube es war einVideo aus den USA) quasi kostenfrei über Euer Internet zu Hause telefonieren könnt. Gilt das immer noch, wir kann ich das aktivieren (ich habe eineFritzbox 7590 und Kathrin einen Telekom-Router) oder habe ich das schicht und einfach falsch verstanden. Wir fliegen im September nach NYC und müssen dort u.a. für Absprachen mit einem Local erreichbar sein. Oder ist es dann sinnvoller den Telekomtarif für die Erreichbarkeit in den USA zu erweiterm (seit kurzem gibt es da deutlich bessere Alternativen oder sollte man hierfür dann doch eher auf eine separate SIM-Karte zurückgreifen (dann mit einem dritten Handy 😱)

Danke schon jetzt für Deine Rückmeldung und sorry für den langen Text

ganz liebe Grüße von der anderen Seite Hannovers (aus Laatzen)

Hallo Birgit,

ich hatte es ja gesagt im Video, ich bin kein Freund von kommerziellen Anbietern, aufgrund sehr dubioser Behauptungen um den Umgang mit den Daten, die Du zwangsläufig überlässt. Da Du über deren Server gehst, wissen die schon, was Du im Internet machst. Im Ermittlungsfall werden Daten dann doch an die Behörden gegeben, obwohl gegenteiliges behauptet wird. Das ist ein Grund warum, wir keinen Anbieter bewerben.

WLAN Call funktioniert grundsätzlich sehr gut, wenn Du mit einem WiFi verbunden bist. Das kann auch ein Pocket WiFi Router mit SIM oder eSIM sein, z. B. ein GlocalMe https://yourtravel.tv/glocalme-g4-pro-und-unsere-erfahrung-nach-25-jahren-glocalme oder ein anderes Gerät.

Wenn Du eine eSIM im Ausland nutzt https://yourtravel.tv/esim-im-ausland-alternative-zu-glocalme und parallel Deine deutsche SIM, hängt es vom Anbieter ab. Bei der Deutschen Telekom ist es so, dass in diesem Fall immer der Mobilfunk bevorzugt wird, auch wenn die lokale eSIM sehr guten Empfang hat und Internet bereitstellt, auch für die deutsche SIM. Das kann man nur mit einem Trick umgehen, er aber leider sehr viel Akku kostet. Man wählt bei der deutschen SIM die manuelle Auswahl eines Netzanbieters, in dem man keinen Empfang an. Dann steht da WLAN Call, kostet aber viel Akku.

Nutzt Du den persönlichen Hotspot eines Locals, dann hast Du WLAN Call. Bestenfalls stellst Du Dein Telefon auf Flugmodus, dann hast Du garantiert WLAN Call und kannst kostenlos telefonieren und erreichbar sein.

Viele Grüße

Dominik

Hallo Dominik,

erstmal ne kleine Warnung: Bin, was Netzwerk angeht, absoluter DAU.

Da das im Video so super einfach aussah, hab ich mir das Teil gleich bestellt. Jetzt musste ich allerdings feststellen, dass ich den Brume ja mit dem PC verbinden muss, nur leider hat mein Laptop gar keinen LAN-Anschluss. Funktioniert es dann gar nicht? Denn wenn ich den Brume nur mit dem Router verbinde, kann die Seite 192.168.8.1 nicht geöffnet werden (Die Website ist nicht erreichbar, die Antwort von 192.168.8.1 hat zu lange gedauert).

Die Windows-Netzwerkdiagnose hilft mir nicht wirklich (Der Computer ist offenbar ordnungsgemäß konfiguriert, jedoch antwortet das Gerät bzw. die Ressource nicht), bei Google konnte ich auf Anhieb auch nichts finden.

Brauche ich also grundsätzlich für den Betrieb ne LAN Verbindung zum Laptop? Oder nur für die Einrichtung? Ich hab hier noch nen Laptop mit LAN Anschluss rumstehen, mit dem ich den Brume zumindest einrichten könnte, aber der pfeift aus dem letzten Loch. Wenn ich also zwingend dauerhaft eine LAN Verbindung brauche, ist der Brume für mich nicht zu gebrauchen und ich müsste ihn schweren Herzens zurückschicken…

Vielen Dank im voraus und LG

Silke

Hallo Silke,

entschuldige bitte, dass ich Dir so spät antworte!

Die einfachste Variante ist, ihn an den Computer anzuschließen. Ich habe hierfür einen sehr günstigen USB-C zu LAN Adapter, der auch für mich sonst ganz gut ist auf Reisen, wenn ich LAN mal brauche. Du brauchst Brume nur einmal so einrichten, dann bleibt er am Router und tut das, was er soll und was ich hier beschrieben habe. Du kannst dann auch einrichten an Brume, dass Du über den Router auf ihn zugreifen kannst. Dann aber nicht mit der 192.168.8.1 sondern mit der von Deinem Router vergebenen IP-Adresse, die dieser Brume via DHCP gegeben hat.

Liebe Grüße und entschuldige bitte, ich habe Deinen Kommentar übersehen und fälschlich die ganze Zeit angenommen, der wird von Stefan beantwortet.

Dominik

Hi,

kann jemand etwas zur Nutzbarkeit von LTE-Sticks sagen? Ich nutze aktuell einen Mango (GL-MT300N-V2) mit einem Huawei LTE USB-Stick (E3372h). Zum Brume 2 macht der Herstelle keine Angabe, aber vielleicht hat es ja jemand getestet?

Auf einem Screenshot ist zumindest rechts unten etwas von Cellular zu lesen: https://www.linuxlookup.com/sites/default/files/styles/xl/public/gl-inet-brume-2-gui-3.png (Quelle: https://www.linuxlookup.com/review/gl_inet_brume_2_security_gateway_review).

Ich benötige mehr Performance mit OpenVPN und da wären 11 Mbit (Mango) vs. 150 Mbit (Brume 2) schon ein echter Gewinn. 🙂

Danke & Viele Grüße

Marcel

Hi Dominik,

erstmal vielen Dank für das Tutorial!

Ich habe es sofort getestet. Besonders der geringe Geschwindigkeitsverlust empfand ich als sehr spannend.

Nach dem ersten Test nun die Ernüchterung.

Speedtest mit VPN: 21 MBS

Speedtest ohne VPN: 55MBS

Die Einrichtung erfolgte mit der Fritzbox. Habe ich hier etwas übersehen? Wie erreiche ich minimale Geschwindigkeitsverluste?

Danke

Gruß

Hallo Christian,

ich habe das mit WireGuard schon seit knapp 2 Jahren im Einsatz und mit vielen Geräten auch intensiv getestet. Dabei ist mir immer aufgefallen, es hängt unheimlich stark von der Leistung des Servers ab, sprich bei Dir der FRITZ!Box. Du kannst es einfach mal testen, indem Du im internen Netzwerk das probierst. Sprich, statt dem DynDNS oder MyFRITZ! Hostnamen, trägst die IP der FRITZ!Box ein. Allerdings geht das nicht mit der Speedtest App, bestenfalls mit einem Computer und Gegenpart im gleichen Netzwerk. So habe ich es eben selbst getestet.

Brume 1 war bei uns da eben auf Dauer zu langsam, da wir immer mit mindestens 4 Geräten gleichzeitig online sind und auch wenn es nur 2 sind, reichte es bei Brume 1 und VPN nicht ganz für zwei 4K Netflix Streams.

Somit bleibt als kurze Antwort: Minimale Geschwindigkeitsverluste erreichst Du mit einem leistungsstarken WireGuard Server. Wie Du oben siehst in der Tabelle, kommt Brume 2 auf 355 Mbit/s, was 44,735 MB/s sind.

Bei einer FRITZ!Box 7590 hat das jemand probiert mit folgenden Werten:

Ohne VPN: 100 Mbit/s im Downstream 40 Mbit/s im Upstream

WireGuard: 60 Mbit/s im Downstream 36 Mbit/s im Upstream

Ich selbst habe folgende Werte getestet: https://idomix.de/wireguard-vpn-server-auf-synology-diskstation

Dabei kam ein INTEL Xeon D-1527 zum Einsatz, der die FRITZ!Box um Längen schlägt.

Viele Grüße

Dominik

Hallo Dominik,

habe das heute mal nach Anleitung versucht.

Kann es sein, dass dies am Vodafone Kabelanschluss mit IPV6 nicht funktioniert?

Im Brume 2 wird der Wiregard VPN als aktiv angezeigt. DynDNS im Brume aktiviert und funzt.

Versuche ich dann vom IPhone Wireguard Client (Mobilfunk bzw. anderes WLAN) oder über den Slate (anderes WLAN) einen Verbindungsaufbau mit VPN funktioniert nichts. Im Slate ist der VPN nur gelb und nicht grün.

Alle Einträge in den Protokollen kontrolliert.

Kann es an Vodafone liegen?

Danke Dir.

VG Walther

Hallo Walther,

für VPN ist ein IPv4 Anschluss notwendig, ein Anruf bei Vodafone und der Hinweis auf VPN hat in der Vergangenheit dazu geführt, dass Vodafone das umgestellt und eine IPv4 zur Verfügung gestellt hat.

Viele Grüße

Dominik

Danke für die Antwort.

Bin mal gespannt, wie Fritz das löst, wenn die die Box auf 7.50 updaten, wo dann ja wireguard möglich sein soll.

Hallo Dominik,

vielen Dank für das Update.

Bislang hatte ich dank deiner Tutorils einen OpenVPN über eine Diskstation im Einsatz, gerade

um auf Geschäftsreisen sicherer das Hotel-WLAN nutzen zu können.

Jetzt habe ich den WireGuard eingerichtet und bin mal gespannt, ob er ebenso gut funktioniert.

VG

René

Hi Dominik,

ich habe zwei GL-A1300 Slate + und möchte einen als Server in D einsetzen und einen im Fereinhaus im Ausland. Deiner Anleitung zur Einrichtung des Servers kann ich folgen (ohne die Technik zu verstehen), aber der client (Iphone mit WireguardApp – danach wollte ich den zweiten slate als client einrichten) kommt offenbar nicht online., Als Router ist eine 7590 im Einsatz.

Hallo Gokrim,

ich werde eventuell noch ein Video dazu machen.

Hi Dominik,

das wäre super! Vielen Dank!

Euch beiden noch eine gute Reise!

Leider mit ASUS Routern so nicht umsetzbar. Ich kann mich von außen Verbinden, habe dann aber kein Internet.

Alternativ wollte ich zumindest den Brume nur mit Adguard für zu Hause betreiben. Aber das klappt leider auch nicht.

Gehen tut es schon, für VPN den 51820 UDP Port an Brume weiterleiten (https://www.asus.com/de/support/FAQ/1037906/) und für AdGuard Home den DNS Server auf Brume setzen ( https://www.asus.com/support/FAQ/1011703/) und dann klappt es.

Hallo,

ich habe zwei kleine GliNet. einen Für unterwegs (GL-AR300M-ext) und einen zu Hause (GL-MT300N-V2 Mango).

Ich möchte ein Wireguard VPN nutzen.

Ich muss dazu sagen, mit einem Raspi hinter meiner Fritzbox (hat schon Portforward für Wireguard und SSH) in Verbindung mit dem GL-AR300M-ext funktioniert das wunderbar – hab das bereits schon aus Hotels getestet.

Nun möchte ich den Raspi durch den Gli net Mango (hat die gleiche IP am WAN IF wie der Raspi zuvor – Forwards funktionieren also) ersetzen. Ich kann den VPN Tunnel aufbauen, allerdings bekomme ich keinen Traffic durch. Wenn ich einen Tracert teste, dann bleibt der am ersten Hopp hängen.

Ich bin im Moment ein wenig ratlos – geht das überhaupt in der Konstellation?

Mit dem Mango lokal verbundene Geräte kommen via LAN und WiFi online und können Internet nutzen.

Ich bin mir schon dem Unterscheid zwischen Raspi als Netzwerkgerät und dem Gli Net als Router bewusst – nur irgendwie hab ich ein Routing Knoten im Gehirn.

Vorab Danke für Hilfe 🙂

LG

Stefan

Hallo,

Ich hab auch WG laufen, läuft seit 1.5 Jahren tadellos.

1x Travelrouter als Client für alle Geräte und 1x zu Hause hinter der Fritzbox als Server

Jetzt hab ich mir WG auf nen VPS im Rechenzentrum installiert.

Dem Travelrouter trage ich den VPS WG nun als Server ein. Ich möchte aber trotzdem bei Bedarf den WG Server zu Hause weiter nutzen können. Kann ich 2 Server auf dem Travelrouter anlegen? Woher weiß der dann welchen er nehmen soll?

Danke Christoph

Hallo,

läuft mit OpenVPN auf mein Synology-NAS im Fritzboxnetz (192.168.178.1) zuhause hervorragend. Ich bekomme es aber einfach nicht hin, den GL-AR750 (192.168.6.1) und die angeschlossenen Geräte von zuhause aus anzusprechen. Was muss man einstellen? Hast Du bitte ein Tutorial?

Hallo Manfred,

all meine Tutorials findest Du in ausführlichen Kursen auf meiner Webseite unter https://iDomiX.de/shop

Hallo Dominik!

Ich habe mir nach Durchsehen Deiner Videos und Anleitungen einen Brume gekauft und würde gerne damit meinen kompletten Haus-Traffic über Mullvad VPN laufen lassen. Dabei habe ich folgende Stolpersteine:

Ich habe eine Fritz!Box 7590, die den Internet-Zugang herstellt und zugleich als Telefonanlage dient. Für das WLAN hängen noch drei FritzRepeatern 3000 dran. Ich würde diese Infrastruktur natürlich gerne weiterlaufen lassen.

Ist es möglich, den Internet-Traffic, der über die Fritzbox kommt, zwecks VPN quasi durch den Brume zu schleifen und weiterhin das WLAN der Fritzbox sowie deren andere Funktionen zu erhalten ? Also in diesem Sinne:

Internet > Brume mit laufender Mullvad VPN für gesamten Traffic außer IP-Telefonie > Fritzbox> WLAN (der Fritzbox).

Bisher habe ich es nur geschafft, den Brume als Router hinter die Fritzbox zu hängen. Da kann ich dann natürlich die FritzRepeater an den Brume hängen und auch meine IP-Telefone betreiben, indem ich die IP-der Fritzbox als VPN-Ausnahme definiere, aber es entfallen alle Vorteile der Fritz-Infrastruktur (Mesh-WLAN).

Danke & beste Grüße!

Thomas

Hallo Thomas,

mit der Hardware wirst Du das nicht hinbekommen, sorry. Einzige unbefriedigende Lösung ist, Brume baut mit einem Modem die Verbindung ins Internet auf und sitzt vor der FRITZ!Box. Das bedeutet zusätzlich ein Modem und man schafft sich doppeltes NAT. Mein Einsatzzweck war ja ein anderer, ich möchte mobil mit VPN verbunden sein, jedoch mit meinem eigenen Netzwerk zu Hause.

Viele Grüße

Dominik

Hallo Dominik, ich habe meine 218+ hinter einer FB 6591 nach den Vorgaben aus Deinem Tutorial eingerichtet, mit DynDNS, Portfreigaben etc. – läuft super. Habe jetzt mit Interesse Deine Berichte zu Mudi, Slate, Brume und co gelesen und gesehen. Wenn ich z.B. den Brume hinter die FB hänge und als WG Server arbeiten lasse, ist dann die Verbindung der DS ins Internet automatisch über VPN gesichert? Muss ich die Portfreigaben der FB dann in den Brume übertragen? Oder funktioniert das ganze nur, wenn ich den Brume als vpn client z.B. über NordVPN anbinde?

Hallo Thomas,

Du leitest nur den WG Port zu Brume und kannst dann via VPN Dich mit Clients verbinden. Somit brauchst Du Anbieter wie NordVPN nicht, Du bist ja Dein eigener VPN-Anbieter. Wenn Du es ohne Brume machen möchtest oder die Leistung nicht ausreicht: https://idomix.de/wireguard-vpn-server-auf-synology-diskstation

Deine DS218+ kann das locker.

Nochmal zu meiner Frage WG server auf nem VPS im Rechenzentrum.

Komme ich dann auch über diesen Server in Rechenzentrum irgendwie in mein Heimnetzwerk?

Danke

Thomas

Hallo Thomas,

nein, das wirst Du so ohne weiteres nicht.

Gruß,

Dominik

Hallo,

wie ich euch ja mal erzählt habe, hab ich auch einen Travelrouter dabei.

Nun habe ich das Problem, das wenn das Hotel Netzwerk zufällig genauso in den ersten Bytes anfängt wie mein Privates, dann kann ich trotz VPN nicht auf mein eigenes LAN zu Hause zu greifen. Lustiger weise geht aber der Internetverkehr über meinen Anschluss zu Hause.

Da ich allerdings auch auf Geräte zu Hause zu greifen möchte ist das eher unpraktisch. Im Handy kann ich einstellen, das der Verkehr immer über den Tunnel laufen soll, beim Mango finde ich diesen Punkt leider nicht.

Hattet ihr schon mal so ein Problem?

Ich muss im übrigen OpenVPN nutzen, da ich nur TCP über IPv4 eingehend nutzen kann, da ich einen DS-Lite Anschluss habe und nur eine v6 Adresse…

Ihr seid leider die einzigen die ich kenne, die diesen Router besitzen…

Hallo Stefan,

wenn Du auf Geräte zu Hause zugreifen möchtest, dann immer mit deren IP-Adresse. Das funktioniert auch mit OpenVPN.

Viele Grüße

Dominik

Im Prinzip funktioniert das auch, natürlich mit der IP des Gerätes von zu Hause. Allerdings finde ich schlicht den Fehler nicht, wenn es in einer ganz bestimmten Situation nicht klappt. Habs inzwischen nachgestellt:

Mein Netzwerk zu Hause hat die IP Adressen 192.168.3.###. Der Mango 192.168.8.### als Adressraum.

Wenn der Mango nun als Client in einem Netz ist, das eine ganz andere IP hat (z.B. 192.168.200.### oder 10.1.1.###), dann funktioniert alles, ich kann über VPN auf die Geräte zu Hause zugreifen und die Daten fließen.

Wenn der Mango nun aber als Client in einem Netz ist, das auch 192.168.3.### hat, dann funktioniert es nicht. Ich kann dann nicht auf die IP Adressen von Geräten zu Hause zu greifen…

Meine Vermutung ist, dass Routing hier nicht mehr klappt. Interessanter weise kann ich allerdings normal Surfen und habe meine IP von zu Hause… So wirklich verstehe ich den Fehler noch nicht.

Hattet ihr schon mal das Problem, dass euer Hotel den gleichen IP Adressen Raum genutzt hat wie euer Netzwerk zu Hause? Die Wahrscheinlichkeit ist zwar gering, da es viele Private Adressen gibt, aber schade wäre es trotzdem.

Dann würde ich einen anderen Adressraum nutzen, wenn das im Hotel so ist. Wir hatten das bisher noch nicht.

Nachtrag:

Oder ist der Slate für zu Hause nicht geeignet? Ich habe relativ viele Geräte, welche über WLAN aufs Internet zugreifen (Drucker, Notebook, Tablets, Smartphones, SONOS-Multiroom System etc).

Jetzt ist natürlich die Frage, ob ich meine 7 Sonos Lautsprecher auch über den Slate anbinden müsste, oder ob ich die weiter übers Modem laufen lassen kann? Das Remote-Gerät, in dem Fall das Smartphone, wäre ja dann nicht mehr im selben WLAN-Netz, oder? Somit könnte ich die Sonos-Boxen nicht mehr ansteuern. Dies jetzt mal nur so als Beispiel. Und wäre dann der Slate schlichtweg zu langsam für all diese Verbindungen aufs Mal?

Fragen über Fragen…

Sorry, für mich ist das alles echt Neuland 😉

Deine Erklär-Videos sind echt spitze und ich konnte schon vieles dazulernen! Besten Dank für alles!

Hey Dominik. Ich bin absoluter Neuling auf dem Gebiet und habe noch eine reine Verständnisfrage: Verstehe ich das richtig, dass ich beispielweise den Slate an meinem vom Provider zur Verfügung gestellten Modem per LAN anschliessen kann und dann, um die VPN Funktion zu nutzen, alle Endgeräte zu Hause nicht mehr mit dem Modem (wie bislang) sondern direkt mit dem Slate verbinden?

Weiter wäre es dann also möglich (so verstehe ich das), dass ich beispielsweise von der Ferne mit dem Smartphone, nach erfolgreicher Einrichtung mittels App, auf mein Slate zu Hause zugreifen kann und dann wiederum über dessen VPN mit meiner IP von zu Hause surfe?

Hab ich alles richtig interpretiert? 🙂

Danke vielmals für deine Rückmeldung.

Beste Grüsse aus der Schweiz

Hallo Dominik,

ich habe nun auch einmal einen GL-MV1000 aus probiert. Allerdings funktioniert es bei mir nicht so recht.

Der GL sitzt bei mir hinter einer FritzBox, weil ich in mein Netz eine VPN-Verbindung aufbauen will.

Einmal ist WAN verbunden LAN0(testweise) mit der FritzBox und LAN1 mit einem NAS.

Die Interfaces des Brume und auch das NAS haben IPs aus dem Netz der FritzBox zugewiesen bekommen.

Ich kann mich nun mit einem Client per Wireguard verbinden und einen Ping auf die Interfaces des Brume machen. Aber ich komme damit nicht in das Netz selbst hinein. Ich kann kein Gerät, was ich per LAN mit dem Brume verbunden habe erreichen.

Laut den Firewall-Regeln ist eine Kommunikation von LAN -> Wireguard und Wireguard -> LAN erlaubt.

Hast Du eine Idee, was ich falsch mache?

Danke und Grüße,

Thomas

Hallo Thomas,

leider kann ich Dir es nicht sagen, bei mir funktioniert genau diese Konfiguration problemlos. Gerade weil WireGuard wesentlich schneller ist als das der FRITZ!Box, benötige ich beim direkten Zugriff via SMB auf mein NAS VPN. Auch die Regel hast Du bedacht, versuch es bitte mal mit dem Support des Herstellers. Die Antworten recht zeitnah und zielführend.

Viele Grüße

Dominik

jetzt weiß ich nicht so recht, ob meine Frage noch veröffentlicht wird, oder ob diese gelöscht wurde?

Jetzt habe ich hier doch nochmal eine Frage.

Welchen GL.inet Router sollte ich als Server für Wireguard an meine Fritzbox 7590 hängen und welchen GL.inet Router mit in den Urlaub nehmen?

Welcher reicht aus, wenn ich im Urlaub (Campingplatz Hotspot) mal mit dem Handy auf meinen Überwachungskameras (hängen an der Fritzbox Heimnetz) zugreifen möchte, oder mit dem Android Smart TV einen Film streamen möchte?

Geht der Zugriff vom Android Smart TV auf den „Travelrouter“ überhaupt, oder benötigt man zwingend die Wireguard App auf dem Gerät?

Sorry für die vielen Fragen, aber bei VPN bin ich noch Neuling und bisher habe ich nur das VPN von der Fritzbox (myfritz) benutzt!

Da habe ich auch gleich noch eine weitere Frage, kann man die Dyndns von myfritz für den Wirguard Server verwenden?

Gruß Ursula

Kein Problem – deshalb wollte ich ja auch darauf hinweisen – damit sich keiner wundert. Die anderen Geräte dieses Herstellers können das ohne Probleme, nur halt ausgerechnet der kleine, kompakte Mango (auch die V2) nicht. Meine „enterprise grade“ APs laufen im 2.4GHz Band auf den Kanälen 1, 7 und 13 und aufgefallen ist es eher durch Zufall (ich habe einfach mal „Hotel“ gespielt und mich über das Capture Portal des Gäste-WLANs eingeloggt. Das bewerkstelligte er einwandfrei, nur eben dann wieder nicht, wenn er sich näher am AP mit Kanal 13 befand. Muss man halt wissen, bevor man sich einen Wolf sucht.

Hallo, die Problematik mit Kanal 13 beim Mango kann ich leider bestätigen. Habe über die Konsole dann die Einstellungen für das WLAN-Modul angepasst. Dann funktioniert es auch mit dem Kanal 13. In den WLAN-Einstellungen der WebGUI ist Kanal 13 aber leider nicht direkt anwählbar. Komfortable ist anders – schade das der Mango das nicht besser unterstützt.

Moin!

Man sollte vielleicht erwähnen, daß der Mango leider die WiFi-Kanäle 12+13 nicht im Repertoire hat, was dann schon mal Fragezeichen aufwerfen kann, wenn das Hotel genau auf diesen Frequenzen (in Deutschland) funkt. 😉

Moin!

Nein, das ist nicht richtig. Selbstverständlich hat der Mango auch Kanal 12 und 13. Lediglich wenn Du Deine Region auf USA eingestellt hast, ist nur Kanal 1-11 verfügbar. Das jedoch liegt an den örtlichen Einschränkungen und ist immer so. Wird aber in der Hilfe auch so beschrieben, welche online auf der Seite des Herstellers verfügbar ist.

Genau, und dort steht:

„In some cases, when the router scan the 2.4G wifi signal, you may find you are not able to see some SSIDs, this situation may caused by wifi channel. Our routers use channel 1 to 11 for 2.4GHz wifi by default, when the wifi you want to repeat is in 12 or 13 channel, the router would not be able to see or repeat it.

However, you can change Country Code in Luci to get full channel. (Don’t support GL-MT300N-V2)“

Letzteres ist nunmal der Mango, der nicht supportet wird.

Ich verstehe Dein Problem nicht. Um ein WiFi zu repeaten, worauf Du ja hinauswillst, spielt der Kanal überhaupt keine Rolle. Selbst wenn das Hotel 12 oder 13 hat, was interessiert mich das als Nutzer? Hast Du es denn probiert? Ich in den USA, China und diversen anderen Ländern, was nie ein Problem war. Um so besser ist es auch, wenn Mango eben nicht auf dem selben Kanal wie das Hotel WiFi funkt, wäre ja zu meinem eigenen Nachteil.

Aber erklär mir mal, was genau das Problem ist. Mir scheint es eher so, als hast Du es missverstanden, wie das Repeaten funktioniert.

Hi Dominik,

Ja, ich hatte den Mango da, getestet und habe ihn deswegen wieder zurückgeschickt. Ein WiFi-Router, der in D nicht die erlaubten Kanäle kann (egal ob Repeater, AP oder Bridge) ist in seiner Funktionalität eingeschränkt. Daß Du in den USA damit kein Problem hattest ist klar – die haben CH12+13 doch gar nicht und warst daher FCC-konform.

Wie soll also ein Repeater Deiner Meinung nach denn repeaten, wenn er diese beiden Kanäle (in einem deutschen Hotel) erst gar nicht nicht empfangen kann – egal auf welchem Kanal er das wieder aussendet oder nicht? https://docs.gl-inet.com/en/3/troubleshooting/repeat_failure/

Ist Dir das Problem jetzt klarer?

Hi Vim,

okay, verstehe. Ich will nichts verteidigen, verstehe mich nicht falsch. Ich sehe es als Anwender und Administrator. Die Kanäle sind in Deutschland ja nutzbar. Somit kann der Mango sich mit einem WiFi verbinden, welches diese Kanäle nutzt.

Nun soll er Repeaten. Das bedeutet ja nichts anderes, als das der Mango das Hotelnetzwerk als Client nutzt, für mich ein WiFi zur Verfügung stellt und zwischen beiden Netzen als Router fungiert. Genau das möchte ich ja, im Repeater Modus. Da ist es ja sinnvoll, wenn Mango eben nicht 12 und 13 nutzt, sollte das Hotel dies in der Tat so konfiguriert haben. Denn das würde ja zu mehr Schwierigkeiten für mich führen.

Deshalb habe ich das Problem nicht verstanden.

Könnte man den Wieguard Server nicht auch nen vServer im Rechnenzentrum packen und hat damit zu Hause keine Kiste mehr rumstehen?

Klar. Ganz wie es beliebt.

Hallo Dominik,

ich bin jetzt erst auf dein Video zum Thema Wireguard. Gibt es irgendwas was man bei einer Site-2-Site Situation beachten muss?

Ich wollte 2 x AR-750 hinter meinen Fritzboxen einsetzten um 2 Netzte miteinander zu verbinden. Die Frizbox-VPN Leistung ist ja leider unterirdisch…

Der Wireguard-Server auf Seite eins läuft und wenn ich mein Handy verbinde klappt auch alles. Zugriff aufs Netzwerk und Internet….

Die Verbindung von Seite 2 zu Seite 1 funktioniert leider nur so halb…. Wenn ich meinen PC eine IP aus dem Netz des GL-Inet gebe habe ich Zugriff auf mein entferntes Netz. Dass ist wahrscheinlich dein Anwendungsfall wenn du auf Reisen bist da dann alle Geräte am GL-Inet hängen.

Aber wie müsste man es machen um das Netz der 2. Fritzbox Zugriff auf das Netz der 1. Fritzbox zu ermöglichen.

hast du da eine Idee?

Danke

Marco

Hallo Marco,

das wird so nicht funktionieren, da die 2. FRITZ!Box ja nichts vom VPN Netzwerk weiß. Du kannst es nur mit doppeltem NAT lösen, dass alle Geräte hinter dem zweiten AR-750 sind. So habe ich es ja auf Reisen, sage dem Slate wie er ins Internet kommt, mal via LAN und mal via Hotel WLAN und der baut dann die VPN-Verbindung für uns auf. Wir sind alle mit dem Slate verbunden und das doppelte NAT ist in dem Fall egal.

Viele Grüße

Dominik

Klasse Videos, finde ich gut, dass ihr immer wieder mal auch die Technik da hinter erklärt. Hab ich das so richtig verstanden.

Der 1. GLI Router wird hinter die Fritzbox gehängt und

– Wireguard dort als Server eingerichtet

– jedes Gerät was darüber zugreifen will, muss im GLI als Client eingerichtet werden (z.B. mobile Geräte, wenn der 2. GLI Router nicht verfügbar ist, also zb unterwegs in der Stadt oder 2. GLI Router einfach nicht dabei)

– der 2. GLI Router muss als Client im 1. GLI eingerichtet werden

Wenn ich nun im z.B. im Hotel bin könnte ich mich mit allen Geräten über die Wireguard Programme /Apps mit GLI zu Huase verbinden. NAchtteil ich muss das Hotel WLAN auf jedem Gerät eingeben => Richtig?

Stattdessen verbinde ich mich nur 1x mit dem 2. GLI Router zum Hotel WLAN und alle meine Geräte können per WLAN auf den 2. GLI Router zugreifen. Scheint einfacher zu sein.

Jetzt die Frage: Wie richte ich für diesen Fall den 2. GLI Router ein? Er ist ja als Client beim 1. Router eingerichtet. Richte ich auf dem 2. Router jetzt auch wieder einen Server ein und dann alle Geräte dort wieder als Client und greife wieder per Wireguard APp auf den 2. Router zu?

Hoffe es ist klar geworden, wo ich aktuell noch hänge.

Danke & Grüße

Thomas

Hallo Thomas,

hast Du absolut richtig erfasst. Der zweite GL.iNet Router muss nicht sein, bei uns sind es mit der DiskStation und unseren Laptops sowie iPhones und iPads einfach zu viele Geräte. Da macht es mehr Sinn, als jeden die WireGuard App zur Verbindung nutzen zu lassen. Und klar, in der Executive Lounge oder im Gym, Pool etc. nutzen wir die WireGuard App.

Auf dem zweiten richtest Du es als Client ein und das war es. Nur einer ist Server, der daheim hinter der FRITZ!Box.

Viele Grüße

Dominik

Danke für die schnelle Antwort.

Kann ein Brume im eigenen Heimnetzwerk eigentlich gleichzeitg (Wireguard) VPN Server (für die Einwahl von mobilen Geräten von extern) und (OpenVPN) VPN-Client sein?

Mein Ziel:

1) Ich möchte von mobilen Geräten sicher ins Netz zu Hause – das sollte kein Problem sein

2) Ich möchte einzelne Clients im Heimnetz mit einem Zwangs-VPN in Richtung Internet verbinden – auch das sollte kein Problem sein.

Nur – geht beides GLEICHZEITIG mit EINEM Brume?

Hallo Sebastian,

ja, Du kannst beide Server gleichzeitig betreiben. Punkt 1 und 2 kannst Du damit realisieren.

Hallo Dominik,

So, Brume ist da, eingerichtet … aber leider geht beides NICHT gleichzeitig…

– Ich habe den Wireguard SERVER auf dem Brume aktiviert, eine Konfiguration eingerichtet und getestet und das funktioniert gut.

– Dann habe ich auf dem Brume den OpenVPN CLIENT aktiviert, eine OVPN eines externen VPN-Anbieters importiert und eingerichtet – auch das funktioniert.

Versuche ich aber auf dem Brume die OpenVPN CLIENT zu aktivieren, wenn der Wireguard SERVER läuft gibt es eine Fehlermeldung „Conflicts – All other VPN services must be stopped“ Anders rum leider das selbe

Schade, geht also leider doch nicht. Ich hatte gehofft,den OpenVPN-Server auf meinem Raspi damit ablösen zu können. 🙁

Hallo Sebastian,

das habe ich dann falsch verstanden. Ich ging davon aus, Du willst OpenVPN Server und WireGuard Server auf Brume gleichzeitig laufen lassen. Das funktioniert nämlich, hatte ich extra dafür getestet, nach Deinem Kommentar.

Sorry für das Missverständnis.

Hallo Dominik und vielen Dank für dein Video.

Ich bin viel in der Welt unterwegs und demnach auch an einer Lösung interessiert.

Nun bin ich gerade noch etwas verwirrt, welche Konfiguration nötig ist.

Anwendung: 1 Person, Netflix streaming in Hd

Zu Hause steht eine 7590 Fritzbox.

Denkst du es ist ausreichend einen Mango zu kaufen bzgl Geschwindigkeit?

Werden davon 2 oder eine Box benötigt um das ganze zu realisieren oder kann die Fritzbox mit eigener Vpn und dem Mango als Router unterwegs agieren?

Wie sieht das mit Wifi-Loginseiten in den Hotels aus? Ich bin über den Mango im eigenen Wlan und rufe sofern nicht automatisch die Loginseite zB. mit captive.apple.com ganz normal auf um mich anzumelden?

Vielen Dank schon jetzt für deine Antworten!

Liebe Grüße

Christian

Hallo Christian,

wenn Du alleine bist, würde ich keinen Mango mitnehmen. Wir machen das ja so, da wir die DiskStation mit haben, 2 Laptops, 2 iPhones und ein iPad. Daher kann zwar jeder für sich eine VPN-Verbindung aufbauen, es ist aber für die Datensicherung und den Sync der DiskStation nach Hause wesentlich einfacher, mit einem Slate das für uns zu lösen.

Zu Hause Brume, der liefert hinter der FB wesentlich fixeres VPN, als die FRITZ!Box selbst. Aber warum nicht ausprobieren? Versuch es doch mit der FRITZ!Box und VPN, teste von einem anderen Netzwerk oder via Mobilfunk und aktiviertem VPN, ob Netflix schnell genug streamed.

Bei uns ist Brume so schnell, dass es für zwei Streams und Netflix völlig ausreicht. Ob die FRITZ!Box für Dich allein schnell genug ist, musst wirklich mal testen. Dann kannst auch dabei bleiben. Mein Vorschlag hier ist der, dass WireGuard und Brume so einfach und schnell ist, da kommt weder mein OpenVPN noch mein UniFi Security Gateway und IPSec mit.

Viele Grüße

Dominik

Hi Dominik,

ich habe alles so eingerichtet wie beschrieben (Brume an die Fritzbox, NAS hängt schon an der Fritzbox, VPN Server im Brume) und habe folgendes Problem. Wenn ich in einem fremden WLAN per VPN auf meine Geräte zugreifen möchte, geht es nur über die Verwendung der IP-Adressen. Die Namen für das NAS, Fritzbox, Brume, usw. kann er nicht auflösen.

Wo liegt das Problem bzw was muss ich konfigurieren? Es ist nur ein Schönheitsproblem. Es wäre aber gut, wenn ich die gleichen Namen wie im Heimnetzwerk verwenden kann.

Grüße Silvio

PS: Deine Videos sind ein absoluter Vorteil, da Du die Anwendungen für Privatnutzer sehr gut beschreibst. Deshalb sind Deine Videos absolut empfehlenswert!

Hallo Silvio,

geht nur mit eigenem DNS Server und ist bei VPN immer so.

Viele Grüße

Dominik

Hallo Dominik,

könntest Du kurz erläutern, wo und wie ich den eigenen DNS Server aufsetzen muss.

Viele Grüße Silvio

Hallo Silvio,

nein, das kann ich nicht, da man ein so komplexes Thema nicht kurz erklären kann. Du kannst es jedoch gerne selbst mal googlen und das Ausmaß dessen, was dafür notwendig ist, abschätzen.

Gruß,

Dominik

Hi Dominik,

ich habe die Lösung gefunden: wenn man auf der Client Seite in der WireGuard App den DNS Server von der ursprünglich verwendeten öffentlichen Adresse (64.6.64.6, VeriSign Public DNS) auf die Adresse der Fritzbox (192.168.178.1) ändert, dann klappt auch die Namensauflösung der Geräte im lokalen Netz.

Somit ist kein weiter DNS Server notwendig, sondern man nutzt den DNS Server der Fritzbox.

Super Lösung, jetzt kann ich auch von überall auf mein Netzwerk zugreifen, als wäre ich zu Hause.

Danke nochmals für diesen super Tipp! Alleine wäre ich nie auf den BRUME gekommen.

Grüße Silvio

Hi Silvio,

sofern die FRITZ!Box DNS korrekt macht, ist das eine Lösung. Allerdings hatte ich das bei vielen Kunden so, dass es nicht bei allen FB geklappt hat. Das war ärgerlich, da die Lösung nicht stabil war und zu Frust bei Kunden und letztendlich auch bei mir geführt hat. Daher ziehe das nicht mehr als offizielle Lösung in Betracht.

Viele Grüße

Dominik

Hi Dominik, ich folge Dir schon lange auf Youtube und bin so auf den GL.iNet GL-AR750S aufmerksam geworden. Ich habe auch eine DiskStation.

Meine Frage bzw. mein Anwendungsfall sieht wie folgt aus und ich würde gerne wissen, ob das mit dem GL.iNet GL-AR750S und einem VPN-Server geht: Ich habe in meinem LAN drei IP-Subnetze (192.168.0.x, 10.x.x.x und 212.xx.xx.xx). Auf alle drei Subnetze möchte ich via VPN von extern gleichzeitig (!) zugreifen, so als wäre ich zu Hause und direkt im LAN. Zudem würde ich dann gerne von extern über den DSL-Anschluss nach extern raussurfen können.

Geht das überhaupt, von extern auf alle 3 Subnetze gleichzeitig zugreifen? Geht das per OpenVPN? Geht das per Wireguard?

Via VPN kann ich dann auch auf alle SMB-Freigaben ohne Probleme zugreifen? (Ich danke ja)

Ich habe eine Fritz.Box und eine XS-DiskStation. Diese könnten den VPN-Server spielen. Aber ich bin auch bereit zusätzlich diesen GL.iNet MV1000 (Brume) zu kaufen um eine saubere Lösung zu haben. Ich denke, der muss dann einfach mit einem LAN-Kabel an den Switch?

Ist die Bedienoberfläche von Slide und Brume gleich?

Vielen Dank für Deine Antworten und Zeit.

P.S. Ich finde Deine Arbeit klasse!

Hi Andy,

ja, geht, habe ich auch und keine Probleme, egal mit welchem VPN-Server. Letztendlich entscheidet Dein Router / Firewall, wer in welches der Netze darf und hat mit Brume via WireGuard oder DiskStation mit OpenVPN nichts zu tun.

Viele Grüße

Dominik

Hallo,

Eine frage was würdest du empfehlen für ein Equipment wenn man nur eine LTE Box hat.

Leider keine statische IPv4.

Ich möchte nur eine VPN einrichten um extern auf mein Smart Home zugreifen zu können.

Statisch muss sie ja nicht sein die IP, nur eine IPv4. Ob es notwendig ist, VPN für Smart Home, kann ich nicht beantworten. Wenn es so sein soll, dann klappt es damit.

Hallo Dominik,

vielen Dank, dann mache ich das mal so!!

Euch Zweien eine schöne Weihnachtszeit und vielleicht sieht man sich ja mal (sind im März mit QR nach Asien unterwegs)!!

Viele Grüße

Gordon

Hallo Dominik,

ich habe den Brume genau so eingerichtet, wie im Video beschrieben. Auch die Fritzbox 6490 Cable von Kabeldeutschland (Vodafone) habe ich wie beschrieben eingerichtet. Trotzdem funktioniert die VPN-Verbindung mit meinem iPhone nicht.

Lt. Log wird der handshake scheinbar nicht erwidert…

Hast Du eine Idee, woran es liegen könnte?

Viele Grüße

Gordon

Hallo Gordon,

sieht mir stark nach IPv6 Anschluss aus. Auch da Du hier bei uns z. B. ausschließlich eine IPv6 hinterlassen hast.

Viele Grüße

Dominik

Hallo Dominik,

das mag sein! 😉

Und das bedeutet was?

Falls es beduetet, dass die Lösung mit dem Brume nicht funktioniert, kann ich den Anschluss auf IPv4 umstellen (lassen)?

Viele Grüße und euch ein schönes Wochenende

Gordon

Hallo Gordon,

ich hab es ja im Video gesagt und im Artikel geschrieben: IPv4 ist zwangsläufig notwendig. Lass den Anschluss umstellen, dann funktioniert es auch. Begründung ist VPN, was Du nutzen willst, dann sollten die das machen.

Viele Grüße

Dominik

Problem gelöst

Ich habe Wireguard deinstalliert und in den sicheren Ordner von Android installiert. Alles eingerichtet und zwar genauso wie vorher.

Zack. Verbindung da.

Verstehe wer will.

Nochmals vielen Dank für die Hilfe!

Vll. hilft die Erfahrung anderen!

Danke für das Feedback. Android hatte ich nicht getestet, stimmt.

Ja, hab ich. Netzwerk ist ok, Kann über den Gli surfen etc. Erst bei Einsatz von Wireguard ist Funkstille. Ich hab mittlerweile die Fritzbox in Verdacht. Gibts da irgendwelche Haken, die den Verbindungsaufbau mit Wireguard stören? Direktes VPN mit der eingebauten FB Methode geht. Ich glaube ich hab auch mal was gelesen, mit FB hat manchmal Portweiterleitungsprobleme, je nach Firmware. Finde aber nix mehr.

Habe übrigens auch einen fabrikneuen AR 750 eingerichtet. Selbes Problem

Das ist auch alles korrekt…Sehr komisch. Muss heute Abend noch mal testen…

Also alles geprüft:

Wireguard Server neu eingerichtet:

Konfig auf dem Handy bearbeitet, lautet jetzt:

[Interface]

Address = 10.0.0.2/32

PrivateKey = xyz

PublicKey = xyz1

DNS = 1.1.1.1

[Peer]

PublicKey = xyz2

PresharedKey = ist leer

AllowedIPs = 0.0.0.0/0, ::/0

Endpoint = my.ddns.example.com:51820

Bis auf den Cloudflare DNS, den Eintrag bei den Allowed IPs und den Eintrag des Dyndns beim Endpoint hab ich nix geändert.

Funktioniert nicht vom Handy bei aktiver Mobilfunkverbindung.

Hast es intern im Netzwerk geprüft, wie vorgeschlagen? Wenn es einen Fehler gibt und er eine Verbindung aufbaut, darf man nicht surfen können. Sprich es scheint zwar eine VPN-Verbindung aufgebaut, jedoch kann keine Webseite aufgerufen werden.

Sorry, Komisch, bei mir war der 1. Kommentar nach ca. 1 Stunde einfach weg.

Es gibt keinen Grund zu löschen. Gelöscht werden ausschließlich Kommentare, die in die Kategorie SPAM fallen oder einen Straftatbestand erfüllen und die Strafverfolgung aussichtslos ist, was mit Anfangsverdacht bezüglich der hinterlassenen Spuren gerechtfertigt wird.

Um Deine Frage zu beantworten: Manuelle Routen sind nicht notwendig. Solange das Gateway und DNS-Server die FRITZ!Box ist, sollte das reichen. Denn für die FB ist Brume ein weiteres Gerät im Netzwerk und die FB weiß nicht, dass Du damit einen WireGuard Server betreibst. Es war in der Vergangenheit einmal notwendig, bei FRITZ!Box VPN Routen zu setzen, wenn FBs untereinander verbunden waren. Aber nicht immer seinerzeit.

Danke für die Antwort. Habe die Routen wieder gelöscht. Funktioniert aber trotzdem nicht. Lt. Wireguard ist auf dem Handy verbunden, im Menü „verbundene Geräte“ im GLi ist das Handy aber nicht sichtbar und ich hab auch keine IP aus meinem Netz, sondern die vom Telekom Mobilfunknetz…

Fällt mir nur Portweiterleitung 51820 ein, DynDNS Hostnamen prüfen ob in App gesetzt und ob dieser wirklich mit der IP verbunden ist. Wenn ja, intern im Netzwerk prüfen, ob der Server seinen Dienst tut.

schön, dass Du meinen Kommentar einfach löscht!

Dein Kommentar wurde nicht gelöscht, Kommentare werden moderiert. Du schreibst etwas und wir müssen es freigeben. Was bei manch einem da draußen leider notwendig ist, da sich nicht jeder im Internet und der vermeintlichen Anonymität zu benehmen weiß. Dennoch war nachdem Du den Kommentar gesendet hast ein Hinweis: „Kommentar befindet sich in Moderation“

Hi Dominik,

habe alles wie besschrieben eingerichtet. Allerdings bekomme ich vom Handy keine Verbindung in mein Heimnetz, sprich ich kann die Fritzbox Menü Seite z.B. nicht aufrufen.

Hab sogar noch eine IP Route (fehlt die in Deiner Anleitung?) eingerichtet

10.0.0.1 (Vpn Netz des GLI)

255.255.255.0

192.168.178.254 (IP des GLI im FB Netz, fest vergeben).

Hast Du eine Idee, woran das liegen könnte?

Danke

Stefan

Hier ist übrigens Dein Kommentar, jetzt moderiert und geprüft.

Hallo Dominik!

Kleine Frage:

Wenn ich den Brume nun am WANPort mit meiner Fritzbox verbunden lasse, reicht das, um extern per Wireguard via VPN zu surfen?

Weitere Bitte: die Fortsetzung!

Der Brume ist nun mein VPN Server; aber wie richte ich nun den SLATE richtig ein, damit dieser den VPN zu meinem Brume aufbaut?

Dabei würde ich erst einmal davon ausgehen, dass ich im Hotel einen WLANCode erhalten habe für ein Geräte!

Wäre super, wenn Du hier eine Fortsetzung nachschiebst!

VG Walther

Hallo Wolfgang,

wenn Du es so eingerichtet hast, wie am Video, reicht das. Slate ist sehr einfach, Konfiguration via JSON (Schaltfläche) am Brume in Zwischenablage und beim SLATE im WireGuard Client einfügen. Hostnamen einfügen, statt IP-Adresse und das war es.

Dann kann im Hotel der Slate eine VPN-Verbindung aufbauen und alle Geräte surfen darüber.

Viele Grüße

Dominik

Hallo Dominik,

ich habe den Brume so eingerichtet wie du es beschrieben hast.

Wenn ich mich mit einem Endgerät, bspw. einem iPhone, direkt mit dem WireGuard-VPN verbinde ist soweit alle OK.

Dann habe ich einen GL-AR300M als WireGuard-Client eingerichtet und ihn mit dem WireGuard-VPN verbunden.

Hier habe ich dann ein Problem.

Wenn ich mich dann mit einem Endgerät in dem vom GL-AR300M bereitgestellten Netz befinde, kann ich nicht auf die DynDNS-Adresse bzw, die eigene öffentliche IP-Adresse zugreifen.

Ping sagt: Destination Port Unreachable

Traceroute kommt nur bis zur Adresse des GL-AR300M.

Ich hatte vorher schon mal einen WireGurad-Server auf einer FritzBox 4040 mittel OpenWrt eingerichtet und dieselben Probleme.

Daher tippe ich mal auf die Firewall-Einstellungen im GL-AR300M.?

Kannst du oder jemand anders das vielleicht nachvollziehen?

Wäre für Hilfe sehr dankbar!

Viele Grüße

Daniel

Hallo Daniel,

genau das Problem habe ich auch, Support ist dran.

Viele Grüße

Dominik

Hey Dominik,

das beruhigt mich irgendwie.

Danke für die Rückmeldung!

Wenn du Neuigkeiten hast, lass sie uns bitte wissen.

Viele Grüße

Daniel

Hallo Daniel,

aktuell habe ich eine Testfirmware, damit läuft es, aber ein BUG ist noch drin. Wird bald korrigiert und ausserdem kommen Funktionen wie Kill-Switch und TOR dazu 😉

Viele Grüße

Dominik

Hey Dominik,

kann ich deinen unteren Kommentar (vom 22. Dezember 2019 um 6:38) nicht kommentieren?

Also mit der Testfirmware ist die eigene öffentliche IP-Adresse jetzt erreichbar?

Könnte ich diese Testfirmware auch testen?

Ansonsten melde dich bitte, wenn es Neuigkeiten gibt.

Vielen Dank für deine Mühe!

Viele Grüße

Daniel

Hey Daniel,

komisch, müsste eigentlich gehen.

Die Testfirmware ermöglicht das, jedoch gibt es einen Bug im Datentransfer. Die Erreichbarkeit alleine hilft noch nicht weiter. Ich bleib dran und kann die Firmware nicht einfach so weitergeben. Müsste erst fragen. Warte aber lieber ab, bis der Bug behoben ist. So ist die Situation zwar anders als vorher, jedoch wenig hilfreich, da kein Datentransfer stattfindet, obwohl Erreichbarkeit gegeben.

Viele Grüße

Dominik

Hallo Dominik,

hast du bei diesem Thema noch irgendwelche Neuigkeiten erhalten?

Viele Grüße

Daniel

Hallo Daniel,

ich habe am 22. Januar eine Antwort bekommen, vom technischen Leiter. Während der Szenarios kam natürlich Chinese New Year dazwischen, weshalb die Techniker im Urlaub waren. Der technische Leiter hat das Problem noch einmal nachgestellt, mit seiner DiskStation und kann es bestätigen. Nach Deinem heutigen Kommentar habe ich diesen als Screenshot weitergeleitet, ob es eine Lösung gibt, da ich keine Antwort bisher erhalten habe.

Ich hoffe, das dies die Motivation der Lösung etwas ankurbelt.

Sobald ich Neuigkeiten habe, wirst Du hier von mir hören.

Viele Grüße

Dominik

Hallo Dominik und Daniel,

ich habe exakt das selbe Problem. Echt schade, ansonsten ist das echt ein top Router und sehr cool, dass sich das mit dem VPN so einrichten lässt.

Gibt es zwischenzeitlich etwas neues?

Viele Grüße

Eric

Hallo Eric,

eigentlich sollte das behoben sein, wenn immer noch nicht, dann schreib bitte mal dem Support und Du kannst ja auf diesen Beitrag hier verweisen.

Leider kann ich wenig ausrichten, hab es versucht. Dann kam irgendwann endlich die Firmware und es ging auch bei mir. Allerdings nicht vollumfänglich, weshalb ich aktuell auf Client-VPN setze.

Viele Grüße

Dominik

Hallo Dominik,

danke für deine schnelle Antwort!

Ich habe es nun nochmal genauer geprüft. Es funktioniert tatsächlich – allerdings werden alle Pakete, die an die DynDNS-Adresse bzw. die eigene öffentliche IP-Adresse gesendet werden, NICHT durch den VPN-Tunnel geroutet.

Ich habe den GL-Inet-Router in einem öffentlichen WLAN genutzt, in dem einige Ports (unter anderem 5001 für die Diskstation) gesperrt sind, daher kam trotz verbundenem WLAN „Netzwerk-Zeitüberschreitung“.

Nun habe ich mal mit Traceroute nachgeschaut und festgestellt, dass alles über den VPN-Server geroutet wird, außer Pakete an die eigene öffentliche IP / DynDNS.

Ich werde diesbezüglich mal den Support anschreiben, da das in meinem Anwendungsfall zu Problemen führt.

Auf meinem iPhone ist in allen Synology-Apps (z.B. Moments) natürlich die DynDNS-Adresse hinterlegt und nicht die lokale IP der Diskstation.

Echt schade, dass der VPN-Client auf dem GL-Inet Router das nicht geregelt bekommt. Wenn ich die OpenVPN-App auf dem iPhone nutze, funktioniert es problemlos. Alle Pakete an meine DynDNS Adresse werden dort problemlos über das VPN geroutet.

Viele Grüße

Eric

Hi Dominik,

ich habe einige Anwendungen, auf die ich von Unterwegs regelmäßig zugreife. Ich habe mich mit VPN noch nicht so beschäftigt. Wie stelle ich mir das vor? Bleibt dann VPN dauerhaft an den Mobilgeräten eingeschaltet? Wie sieht dann der Datenverbrauch aus?

Viele Grüße vom Niederrhein

Marc

Hallo Marc,

ich habe VPN für Anfänger hier https://www.youtube.com/watch?v=85Ev0ZyldlM mal ausführlich seinerzeit erklärt.

Allerdings ist es nicht immer notwendig, die meisten Datenverbindungen sind schon Verschlüsselt: https://www.youtube.com/watch?v=fEUdMxy3AVk

Jedoch mag es zwar sein, dass meine Verbindung zur Bank verschlüsselt ist, dennoch kann der Netzwerkbetreiber sehen, was ich kontaktiere. Rufe ich beispielsweise unsere Webseite auf, weiß der Netzwerkbetreiber (z. B. Hotel) das. Auch wenn ich ein privates Browserfenster nutze, weiß das Hotel, dass der Laptop mit dem Namen „Marc’s MacBook Pro“ und dieser MAC und IP-Adresse diese Seite und jene Seite aufgerufen hat. Als reines Beispiel.

Eine VPN Verbindung verhindert so etwas und ist wie im Video erklärt verschlüsselt. Die Verbindung kann on Demand oder dauerhaft hergestellt sein, das Datenvolumen erhöht sich dadurch nicht. Auf Notwendigkeit würde ich es am Handy machen, so kann man es auch in der App einstellen. Ist völlig ausreichend, kostet etwas mehr Akku.

Viele Grüße

Dominik

Hi Dominik, ich betreibe eine Elmeg be.IP als DSL-Router und dahinter ein Unifi Gateway mit verschiedenen virtuellen LAN, um Beruf, Privates, KInder und IoT sicher zu trennen. VPN finde ich weder in der Elmeg noch im Unifi richtg gut brauchbar. Was wäre eine geeignete Konfiguration: Am Internetrouter eine DMZ, dort WAN-Port des Brume hinein und LAN-Port des Brume direkt in ein Subnetz hinter dem Unifi-Gatewy oder in das Verwaltungsnetz des Unifi oder doch in das Subnetz der Elemeg, welche dann zum Unifi-Gateway geleitet wird? Geschwindigkeit ist nicht wichtig, Sicherheit geht vor. Deswegen ungern VPN-Server hinter dem Unifi-Gateway. Der zweite WAN-Port des Unifi ist leider schon zwecks Ausfallsicherung belegt.

Hi Thilo,

kommt drauf an, ob Du vom Brume auch auf die Geräte des UniFi zugreifen möchtest. Damit beantwortet sich Deine Frage 😉 Ich brauche das, somit ist der Brume im UniFi Netzwerk und damit habe ich auch Zugriff via AFP auf meine DiskStation, welche ebenfalls im UniFi Netzwerk ist.